Als Falschmeldungen kann man die Berichte über russische Hackerangriffe, welche Wahlen in demokratischen Staaten manipulieren würden und wollten, nicht wirklich klassifizieren. Allerdings anstatt sie als FakeNews zu bezeichnen, würde der Anglizismus „ForceNews“ eher zutreffen. Diese Nachrichten sind nämlich keinesfalls falsch oder erfunden, aber in geballter Form werden Spekulationen wie Tatsachen behandelt, wobei die tatsächlich vorhandenen Fakten in vorgegebene Richtungen getrieben werden. Denn wenn man die Medienberichte zu den angeblichen Hackerangriffen, die die US- Wahl beeinflusst haben sollen, genauer betrachtet, sind eklatante Defizite in der tatsächlich vorhandenen Faktenbasis zu erkennen.

Russlands Präsident Wladimir Putin hat nach Einschätzung der amerikanischen Geheimdienste persönlich Cyber-Angriffe angeordnet, um die Wahlchancen des Republikaners Donald Trump zu erhöhen. Es könne „mit großer Sicherheit“ davon ausgegangen werden, dass Putin selbst hinter der Kampagne zur Beeinflussung der Wahl in Amerika stehe, hieß es in einem Bericht von CIA, FBI und NSA.

Quelle: FAZ

Der russische Präsident Wladimir Putin hat nach Einschätzung der US-Geheimdienste eine Kampagne angeordnet, um den Ausgang der amerikanischen Präsidentschaftswahl zu beeinflussen. Russland habe das Ziel verfolgt, die demokratische Kandidatin Hillary Clinton zu verunglimpfen und ihre Chancen auf einen Wahlsieg zu schmälern, heißt es in einem Bericht von NSA, FBI und CIA, der am Freitag veröffentlicht wurde.

Quelle: Zeit Online

Bemerkenswert übereinstimmend selbst in der Wortwahl sind die Berichte zu diesem Thema in fast allen Leitmedien. Beweise gibt es allerdings keine. Weil eben die Cyber- Angriffe im Code der Schadsoftware kyrillische Zeichen vorweisen, laut Meta- Daten die Herkunft auf russische Server verweist und die Struktur das Muster eines russischen Hackerkollektivs namens APT28 andeutet, wird unisono diese Annahme als nahezu erwiesen dargestellt.

Filtert man den erheblichen Anteil an Sensationsgeilheit und den voreilenden Gehorsam gegenüber amerikanischen Sicherheitsinstitutionen heraus, bleiben ernüchternde Sachverhalte übrig.

War nicht Hillary Clinton maßgeblich selbst dafür verantwortlich, dass sie leichtfertig in einer solch sensiblen Position dienstlichen Emailverkehr über private Mailserver absolvierte?

Wieso legen die amerikanischen Geheimdienste nicht jene Beweise vor, die angeblich den manipulativen Einfluss Russlands auf die US- Innenpolitik offenbaren?

Ganz bestimmt ist Wladimir Putin kein unschuldiger Chorknabe und nachweislich kein vorbildlicher Demokrat. Jedoch die Doktrin vom bösen Russen, der hinterhältig den kalten Krieg schleichend neu beleben will, wirkt geradezu verzweifelt, indem man eigene Fehler vertuschen möchte.

Es lohnt sich an dieser Stelle die Gedanken etwas in die jüngere Vergangenheit schweifen zu lassen, als ein gewisser Edward Snowden die Machenschaften der NSA und weiterer westlicher Geheimdiente aufdeckte und übrigens hierfür sogar unwiderlegbare Beweise vorlegen konnte.

Selbst das Abhören des Mobiltelefons von Bundeskanzlerin Merkel, was lediglich die Spitze des Eisbergs allumfassender Cyber- Spionage darstellte, konnte die Bundesregierung so aus der Fassung bringen wie die jetzt angenommene Bedrohung der Bundestagswahl 2017 durch russische Hackerangriffe. Der SPD- Fraktionsvorsitzende Thomas Oppermann äußerte sich vorbeugend panisch:

Gezielte Propaganda und Hackerangriffe aus dem Ausland werden eine große Herausforderung für den deutschen Wahlkampf sein.

Quelle: Focus Online

In IT- Fachkreisen werden solche spektakulären Horrorszenarien aus der virtuellen Welt deutlich entspannter betrachtet. Wie bereits beim mutmaßlichen Cyber- Angriff auf die Netzinfrastruktur (Parlakom) des deutschen Bundestags hervorging, handelte es sich um Emailanhänge, die eine Malware beinhalteten. Solche verseuchten Emails erhalten täglich Millionen Internetnutzer. Zwar waren diese gefälschten Emails gezielt an Parlamentarier adressiert, aber simple Sicherheitskonzepte hätten diese recht banale Form einer Cyber- Attacke völlig belanglos werden lassen. Man könnte es auch mit einer Weisheit aus dem konventionellen Alltag umschreiben:

Wer im Regen steht und den Regenschirm nicht aufspannt, braucht sich nicht zu wundern, wenn man nass wird.

Nachrichten, welche also suggerieren, dass gewisse Umstände entsprechende Ereignisse hervorrufen könnten und diese Nachrichten massiv mit Spekulationen angereichert werden, deren Gesamtinformationsgehalt nur einen minimalen Faktenanteil besitzt, sind keine FakeNews, sondern ForceNews.

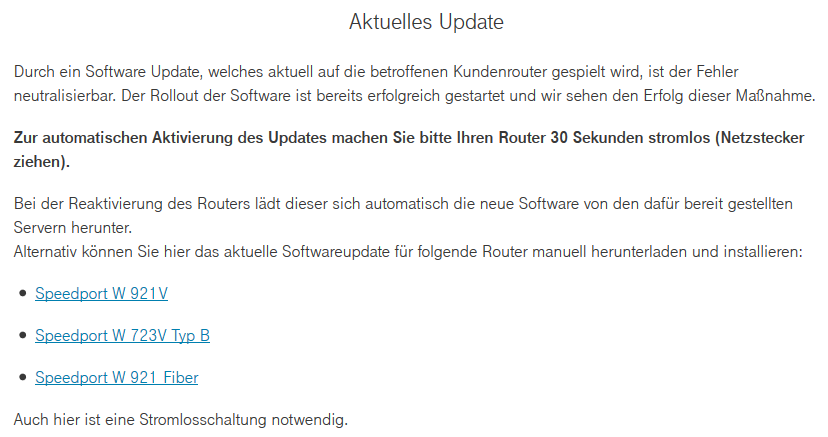

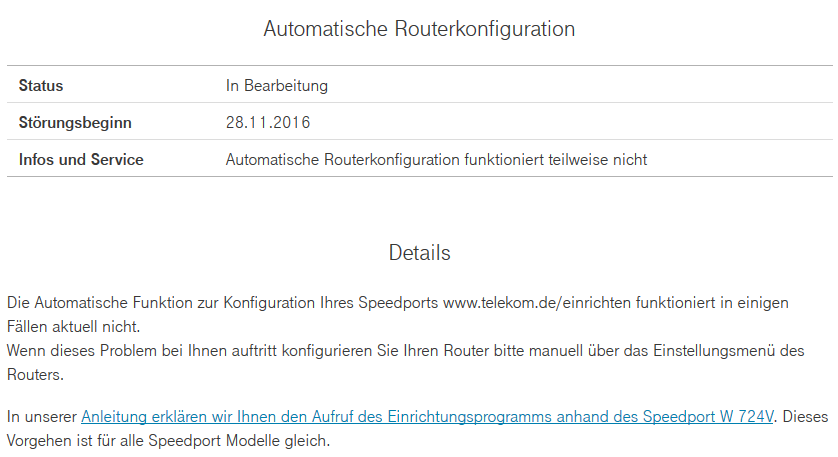

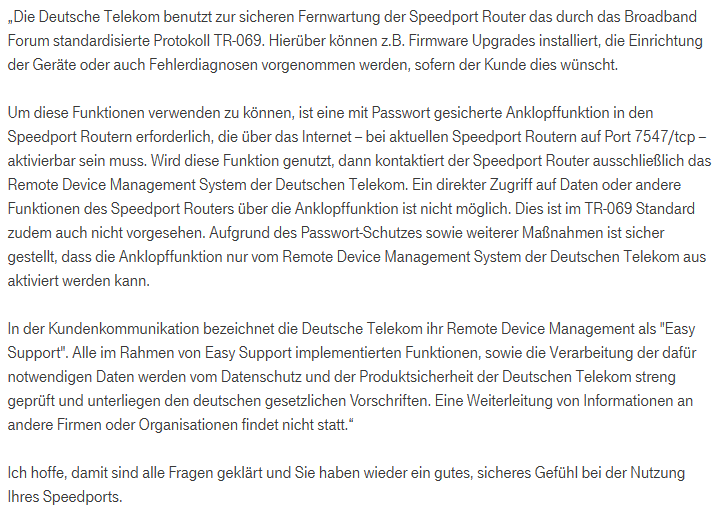

Es existieren also einigermaßen schwammige Tatsachen zu einem Vorfall, worum eine Geschichte gebastelt wird, die mit den reinen Fakten kaum noch etwas zu tun hat. Ein hervorragendes Beispiel liefert der angebliche Cyber- Angriff auf die Telekom:

Auch bei der jüngsten Attacke auf die Telekom gibt es kaum Beweise. Aber es gibt zeitliche Zusammenhänge. Und die lassen den Schluss zu, dass solche Angriffe Teil der russischen Strategie sind.

Das war ein kleiner Warnschuss an Deutschland, nicht wahr? Ein digitaler Warnschuss ins Wohnzimmer, pünktlich zum ersten Advent, mit der Telekom als Boten. Eine kleine Aufmerksamkeit für all diejenigen, die den Internetangriff auf den Bundestag im September 2015, zwei Jahre vor der Bundestagswahl, nicht ernst genommen haben.

Quelle: Welt