Hackerangriffe beinflussen Wahlen, Schadsoftware legt 100000 DSL- Anschlüsse lahm und Cyber- Kriminaliät nimmt ständig zu.

Horrorszenarien prägen die Medienberichterstattung bei Internet- Themen. Vieles davon läßt sich durch Medienkompetenz verhindern und noch einiges mehr mit den richtigen Werkzeugen. Wenn man einige vermeintlich unverzichtbare gegen quasi adäquat gleichwertige austauscht und selbst etwas besser aufpasst, kann man manchem virtuellen Ungemach ausweichen.

Bei Windows- Betriebssystemen ist es ratsam, Produktivsysteme nicht mit adminstrativen Benutzerrechten zu verwenden. Das schützt mehr als alle Anti- Viren- Produkte zusammen. Ein aktuelles Patchlevel der installierten Programme und des Betriebssystems selbst sind eigentlich selbstverständlich. Mit ausreichend Medienkompetenz und den richtigen Konfigurationen kann kaum noch etwas passieren.

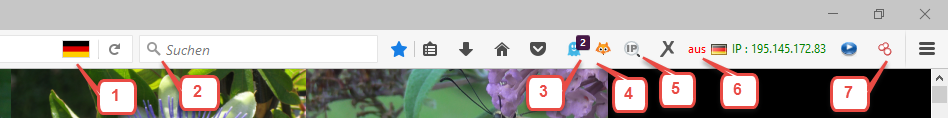

Die Wahl des Browsers ist bereits essentiell. Quelloffene Produkte wie der Mozilla Firefox sollten den Vorrang bekommen, denn damit ist ein unbemerktes Ausspähen von persönlichen Daten durch den Hersteller weitgehend ausgeschlossen. Schließlich kann man durch einige geschickte Eingriffe den Sicherheitsstandard noch erhöhen. Am Beispiel des Mozilla Firefox könnte das etwa so aussehen:

In den Firefox- Browser lassen sich etliche mehr oder weniger nützliche Zusatzprogramme (AddOns) installieren. Einige davon machten unrühmliche Schlagzeilen, weil sie eben entgegen ihrer ursprünglichen Funktion Datenspionage betrieben. World of Trust (WoT) wurde diesbezüglich entlarvt. Nach bestem Wissen und Gewissen und einer technischen Analyse werden hier nur AddOns verwendet, die nach derzeitigem Wissensstand keine Daten ohne Zustimmung des Benutzers sammeln.

Punkt 1:

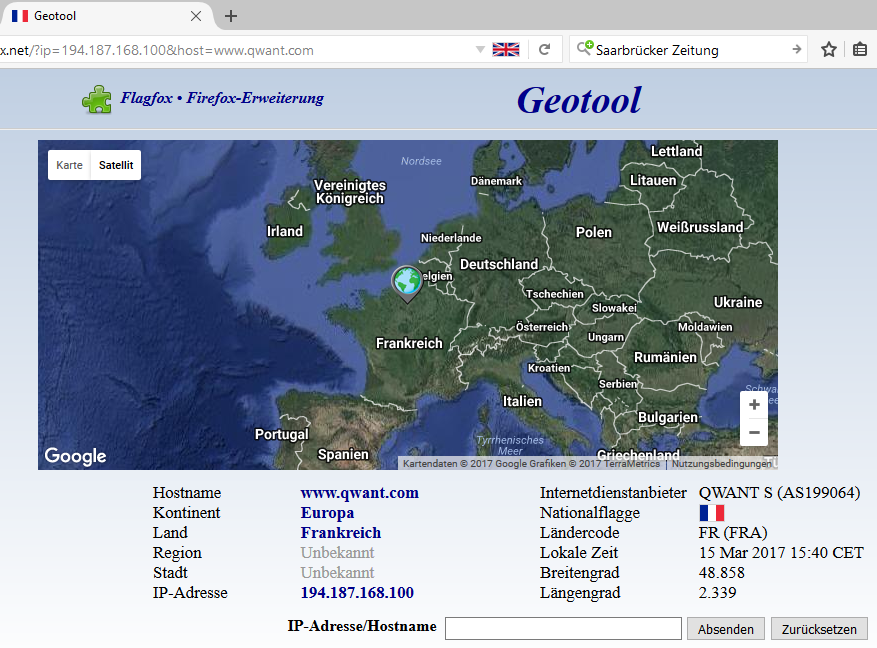

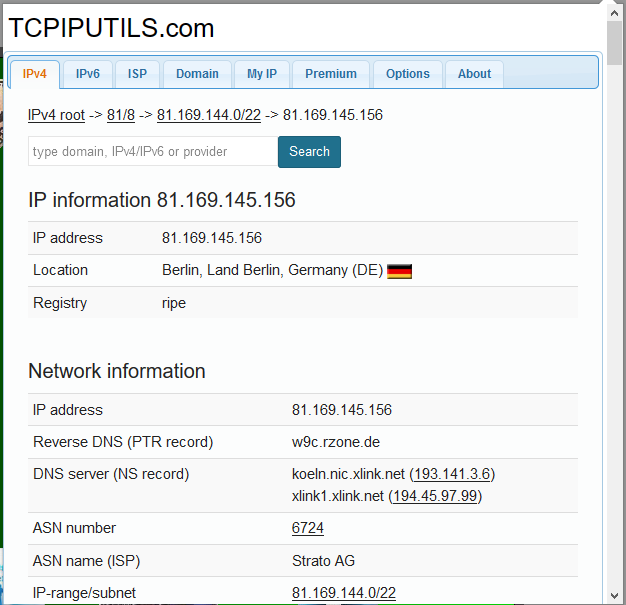

FlagFox ist ein AddOn, welches optisch gleich anzeigt, wo sich der Server, auf welchem das aktuell besuchte Onlineangebot verwaltet wird, beheimatet ist. Es ist nicht ausgeschlossen, dass deutschsprachige Angebote auf ausländischen Servern gehostet werden. Dennoch ist es hilfreich, wenn man im Zweifel etwas genauer nachsehen kann. Beim Klick auf die Länderflagge werden umfangreiche Angaben zur besuchten Internetseite dargeboten. Es lässt sich damit feststellen, wer für die entsprechende Domain verantwortlich ist. Man muss selbst entscheiden, inwieweit man die Internetseite als seriös betrachtet.

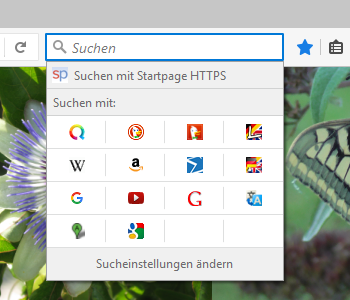

Google ist der uneingeschränkte Marktführer bei den Suchmaschinen. Allerdings ist Google auch gleichzeitig der größte Datensammler. Man kann das ignorieren oder aber Alternativen verwenden. Die Suchmaschine Startpage verwendet die Google- Datenbanken, aber versichert dem Nutzer, keine Daten zu sammeln und ihm Anonymität zu gewährleisten. Es gibt noch weitere Suchmaschinen, die ebenfalls datenschutzfreundlich ihre Dienste anbieten. Diese können bei den Sucheinstellungen des Firefox integriert werden. Will man keinesfalls auf Google verzichten, so sollte man wenigstens eine verschlüsselte Variante (https oder ssl) des Suchanbieters verwenden.

Punkt 3:

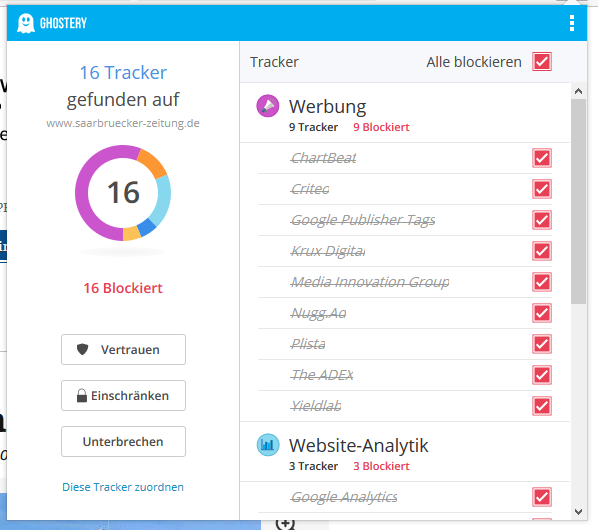

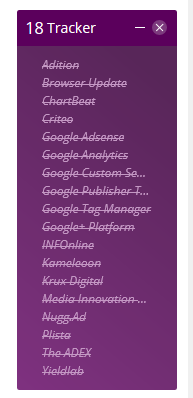

Quasi unbemerkt sammeln sogenannte Tracker, die als Programmcode in vielen Internetseiten versteckt sind, Daten der Besucher. Das geschieht völlig heimlich und ohne Zustimmung der Nutzer. Mit diesen Daten lassen sich umfangreiche Nutzer- und Bewegungsprofile erstellen. Ghostery verhindert diese Art der Datenspionage weitgehend. Man kann das Tool individuell einstellen und zur Funktionalität mancher Bereiche einzelne freischalten. Mit Zustimmung (Opt In Verfahren) werden Daten an den Hersteller versendet, damit einerseits neue Tracker einbezogen werden können und andererseits Drittanbietern die Information bereitgestellt wird, wo welche Tracker blockiert werden. Das ist dann im Prinzip auch eine Datensammlung, allerdings muss man daran nicht partizipieren und kann selbst darüber entscheiden.

Quasi unbemerkt sammeln sogenannte Tracker, die als Programmcode in vielen Internetseiten versteckt sind, Daten der Besucher. Das geschieht völlig heimlich und ohne Zustimmung der Nutzer. Mit diesen Daten lassen sich umfangreiche Nutzer- und Bewegungsprofile erstellen. Ghostery verhindert diese Art der Datenspionage weitgehend. Man kann das Tool individuell einstellen und zur Funktionalität mancher Bereiche einzelne freischalten. Mit Zustimmung (Opt In Verfahren) werden Daten an den Hersteller versendet, damit einerseits neue Tracker einbezogen werden können und andererseits Drittanbietern die Information bereitgestellt wird, wo welche Tracker blockiert werden. Das ist dann im Prinzip auch eine Datensammlung, allerdings muss man daran nicht partizipieren und kann selbst darüber entscheiden.

Diverse Einstellungen erlauben dem Benutzer, als nützlich empfundene Tracker auch einzuschalten. So werden Facebook- Login oder Like- Buttons auf externen Internetseiten ebenfalls als Tracker identifiziert. Denn auch sie sammeln Daten. Es ist somit möglich, Sicherheit und Funktionalität individuell zu beeinflussen.

Punkt 4:

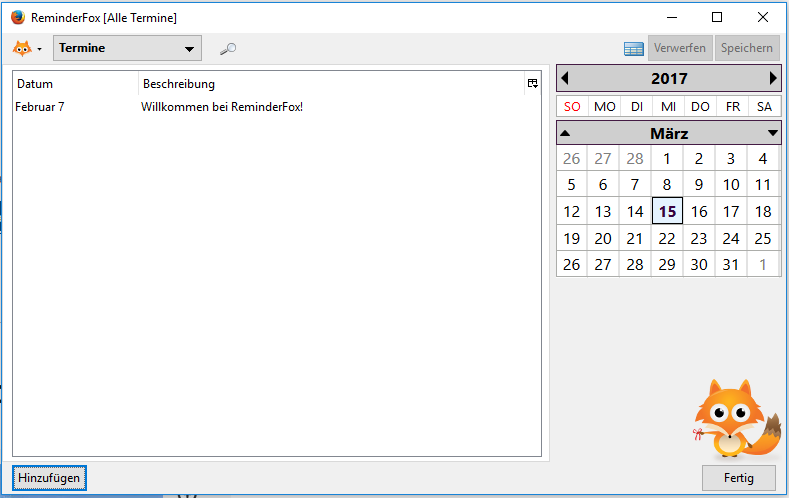

Eine Kalenderfunktion mit Termineingaben ist nützlich und auch hier bietet Google seine Dienste an. Allerdings steht für Google auch hierbei das eigene Geschäftsmodell im Vordergrund, auch wenn der Google- Kalender sehr bedienerfreundlich und umfangreich ist.

Als Alternative kann man das AddOn ReminderFox verwenden, was auch die Möglichkeit bietet, den Kalender mit anderen Leuten zu teilen. Das ist jedoch nicht so bequem wie beim Google- Kalender und auch nicht für Smartphones verfügbar, dennoch ein recht nützliches Tool, wenn man einen datenschutzfreundlichen sowie interaktiven Online- Kalender sucht.

Punkt 5:

Ähnlich wie FlagFox arbeitet auch das AddOn TCPIPUtils.

Man kann sich unter den beiden Tools nach eigenen Vorlieben das ansprechendere auswählen oder auch beide parallel verwenden.

Punkt 6:

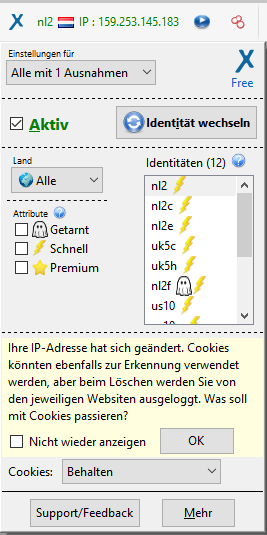

Anonymisierung ist ein wesentlicher Bestandteil von sicherer Internetnutzung und ausgesprochen wichtig für Leute, die womöglich politisch verfolgt werden. Ungeachtet der jeweiligen Situation bietet  anonymoX eine Vielzahl von Möglichkeiten, sich anonym in der virtuellen Welt zu bewegen, indem die eigene tatsächliche IP- Adresse durch eine andere ersetzt wird. Eine Rückverfolgung ist praktisch ausgeschlossen.

anonymoX eine Vielzahl von Möglichkeiten, sich anonym in der virtuellen Welt zu bewegen, indem die eigene tatsächliche IP- Adresse durch eine andere ersetzt wird. Eine Rückverfolgung ist praktisch ausgeschlossen.

Weniger auf den eigenen Computer, sondern mehr auf den kompletten Internetanschluss zielt Shodan ab.

Eigentlich handelt es sich hierbei um eine spezielle Suchmaschine, die vorwiegend auf das „Internet of Things“ zugeschnitten ist und aufzeigt, wie gut oder schlecht das „Ziel“ gesichert ist. Offene Ports sind hierbei die essentiellen Schnittstellen. Ports, die nicht benötigt werden, sollten geschlossen werden. Smart Home Geräte, die bequem über UPnP am DSL- Router betrieben werden, können dadurch schnell zu Unsicherheitsfaktoren und Ziel für Hacker werden.

Eigentlich handelt es sich hierbei um eine spezielle Suchmaschine, die vorwiegend auf das „Internet of Things“ zugeschnitten ist und aufzeigt, wie gut oder schlecht das „Ziel“ gesichert ist. Offene Ports sind hierbei die essentiellen Schnittstellen. Ports, die nicht benötigt werden, sollten geschlossen werden. Smart Home Geräte, die bequem über UPnP am DSL- Router betrieben werden, können dadurch schnell zu Unsicherheitsfaktoren und Ziel für Hacker werden.

Dass auch immer noch gefälschte Emails Schadsoftware auf Computer installieren können oder zu falschen Handlungen motiviert von Betrügern führen, kann eigentlich ebenfalls weitreichend unterbunden werden.

Zunächst möchte ich an dieser Stelle eine merkwürdig klingende Frage stellen:

Wer hat bereits unglückliche Erfahrungen mit Schadsoftware machen müssen, obwohl mindestens eine Sicherheitssoftware installiert gewesen ist?

Wer diese Frage mit „Ja“ beantworten muss, muss gleichzeitig sein eigenes Sicherheitskonzept in Frage stellen. Was nützt ein Anti- Viren- Programm, wenn es nicht vor den Gefahren schützt, weshalb man es installiert hat? Zu Anfang des Artikels wurden einige wichtige Elemente eines praktikablen Sicherheitskonzeptes erwähnt. Anti- Viren- Software ist nicht völlig überflüssig, aber man darf sich auch keinesfalls darauf verlassen und in dem Glauben agieren, man sei vor Malware geschützt.

Nach wie vor sind gefälschte Emails ein adäquates Mittel, Computernutzer auszutricksen. Mozilla bietet mit dem Emailclient Thunderbird eine komfortable Lösung zum Verarbeiten von Emails. Und ein recht nützliches AddOn gibt es für diesen Emailclient.

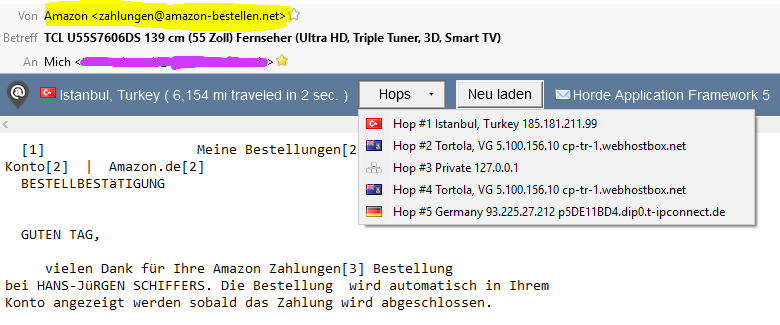

MailHops zeigt ähnlich wie im Firefox das Tool Flagfox eine Länderflagge an, womit man schnell die tatsächliche Herkunft der Email feststellen kann. Egal wie echt die Fälschung auch wirken mag, es wird eher unwahrscheinlich sein, dass Amazon eine Bestellbestätigung aus Istanbul über den Umweg der Britischen Jungferninseln versenden würde.

MailHops zeigt ähnlich wie im Firefox das Tool Flagfox eine Länderflagge an, womit man schnell die tatsächliche Herkunft der Email feststellen kann. Egal wie echt die Fälschung auch wirken mag, es wird eher unwahrscheinlich sein, dass Amazon eine Bestellbestätigung aus Istanbul über den Umweg der Britischen Jungferninseln versenden würde.

Sicherheit könnte so einfach sein…

Diese beiden Downloads konfigurieren bereits installierte Mozilla- Produkte so um, dass die hier vorgestellten Tools automatisch integriert werden. Existiert weder Firefox noch Thunderbird, installiert das jeweilige Tool die aktuell mit den Tools kompatible Version des Mozilla- Produktes. Auch veraltete Versionen von Browser oder Emailclient werden erkannt und auf die aktuell getestete Version hochgerüstet. Bestehende Konfigurationen werden zuvor gesichert, falls man es vergessen haben sollte.