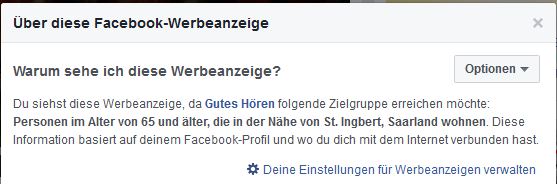

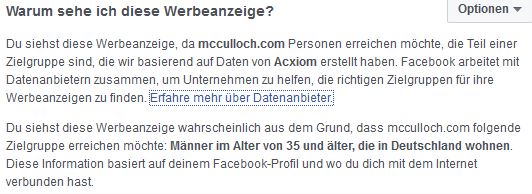

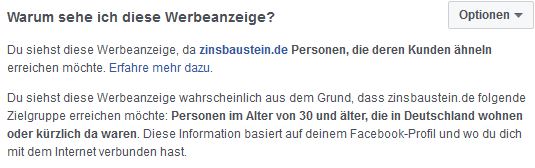

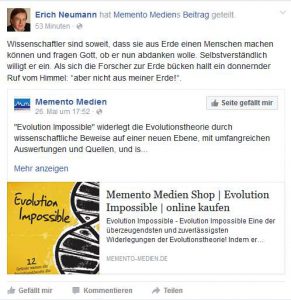

Etwas kurios kam diese Buchkritik zustande. Ich ärgerte mich über einen Facebook- Beitrag in meiner Timelime, weil dieser zu einer Werbeanzeige führte, wo ein Buch zum Kauf angeboten wurde.

Dementsprechend äußerte ich mich auch abfällig über jenes Buch, welches die Evolution in Frage stellt. Der Verlag sendete mir daraufhin ein kostenloses Exemplar, um mir eine Meinung darüber bilden zu können. Das habe ich dann auch versucht…

Dementsprechend äußerte ich mich auch abfällig über jenes Buch, welches die Evolution in Frage stellt. Der Verlag sendete mir daraufhin ein kostenloses Exemplar, um mir eine Meinung darüber bilden zu können. Das habe ich dann auch versucht…

Ich arbeitete mich chronologisch anhand von extrahierten Zitaten am Inhalt ab.

„Doch wenn der Genetiker Recht hatte und Mutationen niemals neue zweckgerichtete genetische Informationen erzeugten, dann wäre Evolution als die Ursache des Lebens auf der Erde ausgeschlossen und könnte unmöglich stattgefunden haben.“ (Seite 8)

Zunächst muss ich darauf hinweisen, dass ich natürlich nicht das nötige Fachwissen besitze, um komplexe biologische Abläufe über Millionen von Jahren erklären oder gar deuten zu können. Das muss man auch in vielen Fällen gar nicht. Es werden hier schlicht 2 Meinungen von Genetikern gegenüber gestellt. Beide können keine fundierten oder belegbaren Nachweise erbringen, dass jeweils ihre Beurteilung korrekt ist bzw. die korrektere wäre. Es wird allerdings einfach angenommen, jener Genetiker, der die Ansicht vertritt, dass „niemals“ aus Mutationen neue genetische Informationen entstehen könnten, Recht haben würde. Daraus entsteht die Schlussfolgerung und keinesfalls der Beweis, dass die Evolution nicht die Ursache für (neues) Leben auf diesem Planeten sein kann. Man beachte auch den stets verwendeten Konjunktiv, welcher eben einen fundierten Beweis ausschließt.

„Die Analyse- Ergebnisse aus dem staatlichen Forschungslabor in Neuseeland gaben ein Alter von 6600 Jahren an…“ (Seite 9)

Ein Blick in die Wikipedia (https://de.wikipedia.org/wiki/Radiometrische_Datierung) veranschaulicht, dass diese Messmethode nicht fehlerlos sein muss und im Buchtext auf eine wissenschaftliche Redundanz der Ergebnisse nicht eingegangen wird, diese somit auch nicht zwingend durchgeführt worden sind. Gerade wenn eklatante Zweifel entstehen, wäre es doch von hohem Interesse, die Messergebnisse entsprechend zu verifizieren?

Auf Seite 10 folgt dann die Behauptung: „Die Schöpfung ist ein Akt Gottes“

Bereits die Überschrift von Kapitel 1 („Aber ist die Evolutionstheorie nicht bewiesen?“) vermittelt einen falschen Ansatz. Es handelt sich um eine Theorie, was eben keinen Beweis darstellt. Wikipedia hilft dabei erneut: „Eine Theorie ist ein System von Aussagen, das dazu dient, Ausschnitte der Realität zu beschreiben beziehungsweise zu erklären und Prognosen über die Zukunft zu erstellen.“

Es behauptet folglich niemand, dass die Evolutionstheorie Tatsachen liefert, bestenfalls plausible Erklärungen. Auch darf man die Begriffe „Evolution“ und „Evolutionstheorie“ niemals gleich setzen. Das scheint mir Dr. Ashton nicht ausreichend zu berücksichtigen.

„Aber ich habe bislang keine seriöse wissenschaftliche Ausarbeitung gefunden, welche einen belegten Mechanismus beschreibt, wie aus leblosen Molekülen eine lebende Zelle entstanden sein könnte.“ (Seite 14)

So gehen beispielsweise Verschwörungstheoretiker vor, wenn sie Zweifel an zwar allgemein anerkannten Gegebenheiten streuen möchten, aber selbst nicht in der Lage sind, den Beweis für ihre eigene Theorie liefern zu können. Man will damit die Gegenseite nötigen, ihren Beweis zu liefern, um damit die eigene Position als richtig darzustellen. Denn man weiß (hofft), dass zum gegenwärtigen Zeitpunkt dieser Beweis nicht erbracht werden kann. Man darf aber als unabhängiger Betrachter zweier unterschiedlicher Ansichten nicht dieser geschickten Manipulation erliegen.

An dieser Stelle nenne ich gerne das Beispiel des Jahrhunderte alten Dogmas, die Erde sei eine Scheibe. Es war schlicht vom wissenschaftlichen Fortschritt nicht möglich, den Gegenbeweis zu erbringen. Heute werden Leute belächelt, welche immer noch glauben, dass die Erde eine Scheibe wäre, während es vor diesem Beweis genau umgekehrt war.

„Die weitverbreitete Behauptung, dass die Evolution eine bewiesene Tatsache sei, wurde nicht nur nicht bestätigt, sondern es gab im Gegenteil veröffentlichte Artikel, welche sie widerlegten.“ (Seite 15)

Der Autor folgt weiter beharrlich seiner Strategie, die eigene Position dadurch zu festigen, indem er Unstimmigkeiten in der Gegenseite offenbart. Dabei verzichtet er jedoch auf jegliche Fakten, welche die Evolution in ihrer Gesamtheit als Trugschluss der Wissenschaft entlarven. Man darf nun ebenfalls schlussfolgern, dass ihm dies nicht gelingen würde und er deswegen absichtlich darauf verzichtet.

Ich versuche an dieser Stelle als Laie einen faktisches Beispiel aus der Natur zu erläutern, was keineswegs einen Beweis für die Evolution bzw. deren Theorie liefern soll, aber zumindest den Nachweis erbringt, dass äußere Einflüsse auf ein Lebewesen, dessen Entwicklung beeinflussen können. Es gibt in Mitteleuropa den Schmetterling Araschnia levana (Landkärtchen), welchen es in zwei unterschiedlichen Erscheinungsformen gibt. Im Frühjahr existiert eine größtenteils orangefarbene Spezies, während im Spätsommer eine deutlich dunkler gefärbte 2. Generation aus den Eiern und Raupen der 1. Generation entsteht. Das ist abhängig von der Tageslänge und kann unter geringen Laborbedingungen ohne Eingriffe in den Organismus nachgezüchtet werden. Es genügt quasi, die Lichtbedingungen bzw. jahreszeitlichen Bedingungen nachzustellen, um die gewünschte Variante zu züchten. Diese optische Verändrung des Schmetterlings ist reproduzierbar und liefert zumindest den Beweis, dass Mutationen in der Natur vorkommen und auch durch Einflüsse in der Natur gesteuert werden.

Dr. Ashton führt selbst auf Seite 18 und 19 die wissenschaftliche Arbeit von Dr. Kirschner und Prof. Gerhart auf, um eigentlich dieses kleine Experiment mit dem Schmetterling ignorieren zu können, weil zwar die Möglichkeit der Veränderung nachgewiesen werden kann, aber nicht, worin diese Möglichkeit ihren Ursprung besitzt. Bis hierin stützt sich Dr. Ashtons Gegentheorie ausschließlich auf der Nichtbelegbarkeit eines ursprünglichen Kernprozesses der Evolution. Das ist irgendwie nicht viel, dennoch erwartet er, dass man deswegen die komplette Evolution in Zweifel zieht.

Das erste Kapitel schließt mit dem Satz:

„Doch bevor wir weitere Beweise gegen die Evolution erörtern, wollen wir uns im nächsten Kapitel zunächst einmal Darwins Theorie näher anschauen.“

Hierzu wäre anzumerken, dass Dr. Ashton nicht einen einzigen Beweis gegen die Evolutionstheorie bis dahin erbracht hat. Er hat lediglich mögliche Fehler in dieser Theorie aufgegriffen, um damit plausible Schlussfolgerungen zu ziehen, welche aber keineswegs das Gegenteil, also im Prinzip die göttliche Schöpfungsgeschichte, nachweisen könnten…

In Kapitel 2 möchte ich lediglich auf eine Auffälligkeit eingehen, da dort im Prinzip nur die Evolutionstheorie nach Darwin behandelt wird, ohne tatsächlich stichhaltige Fakten für eine völlig falsche Erklärung der Entstehung und Weiterentwicklung des Lebens nennen zu können.

„Wenn sich allerdings in einer 3,5 Milliarden Jahre andauernden Evolution als letzte kleine Stufe der Mensch vom Schimpansen entwickelt haben soll, würde man von der Intuition her erwarten, dass die Übereinstimmung der DNA eher 99,99% betragen müsste. 4% Unterschied sind relativ hoch und sprechen eher dafür, dass hier derselbe intelligente Designer am Werk war.“ (Seite 27)

Dr. Ashton schlussfolgert erneut, ohne selbst konkret den angeblich erkannten Fehler aufzeigen zu können. Denn eine Intuition ist alles andere als wissenschaftlich. Erstmals bringt er allerdings mit dem Begriff „Designer“ eine eigene Komponente ein. Das macht neugierig…

Auf Seite 9 wurde noch die radiometrische Datierungsmethode als vermeintlichen Nachweis gegen die Evolution eingebracht, um auf Seite 32/33 plötzlich für das Gegenteil herhalten zu müssen:

„Die Folge ist, dass radiometrische Datierungsmethoden ernsthafte Probleme aufweisen können und möglicherweise absolut „verrückte“ Phantasieresultate produzieren.“

In Kapitel 4 wird viel über Evolutionstypen erklärt und fabuliert, wobei ich zugeben muss, nicht hinreichend Expertise auf diesem Gebiet zu besitzen, um ernsthaft mitreden zu können. Für mein subtiles Verständnis ausreichend zu erfassen ist die Schlussfolgerung, dass Evolutionstyp 3 bislang nie nachgewiesen werden konnte, allerdings die Basis für die Darwin’sche Evolutionstheorie bildet.

Verstrickt man sich weniger in komplizierte Berechnungen und Plausibilitäten und nimmt weder die Evolutionstheorie noch eine andere, bislang im Buch nicht behandelte Möglichkeit der Entstehung und Veränderung von Leben als gegeben an, eröffnet dies eine objektivere Betrachtungsweise. So steht der Autor auf den Standpunkt, dass Typ 3 der Evolution nicht nachgewiesen werden kann. Da Dr. Ashton also aufgrund diverser durchgeführter Experimente der Ansicht ist, dass ein bestimmter Organismus nicht zu einem neuen mutieren kann, jedenfalls nicht durch die Evolutionstheorie erklärbar oder gar nachweisbar ist, darf man schlussfolgern, dass er eine andere Erklärung dafür hat. Aber selbst bis zur Seite 59 findet man absolut nichts dergleichen. Er hält starr an seiner These fest, dass eine fehlerbehafte Theorie zwangsläufig eine andere, vielleicht seine eigene, richtig werden lässt, ohne deren Fehler nur ansatzweise in Frage zu stellen.

In Kapitel 5 seines Buches widmet sich Dr. Ashton intensiv den mehr oder weniger wissenschaftlichen Erkenntnissen, wie die Zeitachse der Erde nicht unbedingt den Tatsachen entsprechen muss. Er zweifelt die Datierungen anhand von Fossilienfunde ebenso an wie die angewendete Methodik. Das mag sogar eine durchaus imposante Ungenauigkeit vermuten lassen, aber entkräftet bei weitem nicht die Evolution als solche. Störend empfinde ich bei seinen Erklärungsversuchen die Tatsache, dass er selbst Theorien anderer Wissenschaftler ausschließlich mit eigenen Theorien, welche allesamt ebenfalls keine Beweiskraft besitzen, zu entkräften versucht.

„Dieser Fund von weichem Gewebe in einem Dinosaurierfossil, das nach der geologischen Zeittafel in 80 Millionen Jahre altem Gestein gefunden wurde, ist ein stichhaltiger Beweis dafür, dass das Gestein und die Fossilien der geologischen Säule, keine Millionen Jahre alt sein können. Es ist ebenfalls ein Beweis dafür, dass die Evolution niemals stattgefunden hat.“ (Seite 86)

Endlich kommt Dr. Ashton zur Sache und entlarvt sich damit selbst. Weil ein augenscheinlicher Fehler in einem auf Schätzungen, Berechnungen und Schlussfolgerungen basierendem Modell, welches er übrigens selbst 86 Seiten lang vehement kritisiert, Erkenntnisse hervorbringt, welche kaum oder gar nicht einzuordnen sind, erklärt er damit die Evolution als gescheitert und nicht existent. Dass es allerdings all jene Fossilienfunde und Gesteinsproben gibt, scheint ihn dabei nicht zu stören. Trotzdem beschreibt er selbst diverse Lebewesen in unterschiedlichen Zeitepochen, obwohl er genau diese Dinge in Frage stellt.

„Mit anderen Worten gesagt, war einiges, was in der Literatur als Evolution gedeutet wurde, lediglich das Ergebnis davon, dass präexistente genetische Information verloren gegangen ist und nicht das Resultat von neuer genetischer Information, die irgendwie durch Zufall entstanden ist.“ (Seite 90)

In der Literatur (https://de.wikipedia.org/wiki/Evolution) findet man als Definition der Evolution beispielsweise diese Aussage in der Wikipedia:

Evolution (von lateinisch evolvere „entwickeln“) ist die allmähliche Veränderung der vererbbaren Merkmale einer Population von Lebewesen von Generation zu Generation. Zu den Forschungsgebieten der Evolutionsbiologie gehören sowohl die Evolutionsgeschichte, in der die Veränderungen der Lebewesen im Laufe der Erdgeschichte beschrieben werden, als auch die Erklärungen für die Evolution durch die Evolutionstheorien.

Dr. Ashton begeht einen elementaren Fehler, indem er pauschal auf „die Literatur“ verweist. Nicht die verschiedenen Interpretationen eines Sachverhalts sind entscheidend für dessen Korrektheit oder Fehlerquote, sondern der Sachverhalt selbst. Nimmt man die Beschreibung in der Wikipedia zum Beispiel als Maßstab für seine Behauptung, liegt Dr. Ashton erwiesenermaßen falsch. Denn es wird von Veränderungen gesprochen und keineswegs behauptet, dass neue genetische Informationen zufällig entstanden sind.

Dr. Ashton versteift sich darauf, dass Evolution unbedingt mit der Veränderung von genetischen Code zu tun haben muss. Wieso eigentlich? Allein die Anpassung an neue Lebensräume und Bedingungen könnte man bereits als Evolution betrachten. Der Mensch wird nachweislich immer größer. Der menschliche Körper wächst im Durchschnitt über die Jahrhunderte. Bleibt man einfach bei diesem Faktum, wie soll man es anders nennen als Evolution?

Auch versucht Dr. Ashton permanent anhand von diversen Lebewesen wie Haien oder Krebsen überzeugen zu wollen, dass es keine Evolution gibt, weil diese Tiere sich über Millionen Jahre hinaus quasi nicht verändert hätten. Das Beispiel des Schmetterlings greife ich gerne erneut auf, der sich in seinem Lebenszyklus, welcher unter Umständen nur wenige Wochen betragen kann, außergewöhnlichen Veränderungen unterworfen ist. Aus einer gedrungen Raupe entwickelt sich eine fast unbewegliche Puppe, woraus ein fliegendes Insekt entschlüpft. Wie könnte man den Begriff „Mutation“, welchen Dr. Ashton gerne im Zusammenhang mit einer nicht möglichen Evolution verwendet, besser darstellen? Was wäre, wenn Dr. Aston stattdessen den Begriff „Metamorphose“ verwenden würde?

In Kapitel 8 taucht Dr. Ashton schließlich und endlich in die Mythologie- und Sagenwelt ein und möchte anhand von Überlieferungen großer Flutkatastrophen tatsächlich einen wissenschaftlichen Beleg für die Schöpfungsgeschichte konstruieren. Dabei ähneln sich alle Überlieferungen aus verschiedenen Regionen nur in einem einzigen Punkt: Es gab eine große Flut und viele Lebewesen kamen darin um. Die jeweiligen Interpretationen dieser Geschichten unterscheiden sich erheblich.

„Die Geschichte aus dem alten Indien erzählt von Manu, den ein Fisch vor einer Flut warnte, welche die ganze Menschheit zerstören würde. Ihm wurde aufgetragen, ein Schiff zu bauen, welches der Fisch während der Flut an einen Landeplatz auf einem Berggipfel bringt.“

Es irritiert doch erheblich, dass Dr. Ashton bis zum Kapitel 8 penibel wissenschaftliche Schlussfolgerungen und Erkenntnisse gegenüber stellt, um Unzulänglichkeiten heraus pflücken zu können und stützt seinen Gegenbeweis auf abenteuerliche Geschichten aus Zeiten, wo man die Erde noch als Scheibe begriff und die Menschen sich ihre eigenen Gedanken über den Sinn und die Entstehung des Lebens abseits wissenschaftlicher Erkenntnisse herbei philosophierten. Wie stellt man sich die Kommunikation zwischen einem Fisch und einem Menschen vor, wo es um den Untergang der Welt geht? Auch in der biblischen Geschichte baute ein einziger Mann namens Noah mit bestenfalls wenigen Familienmitgliedern ein seetaugliches Schiff für Passagiere, die niemals auf engem Raum miteinander auskommen würden. Wie ernährten sich beispielsweise die fleischfressenden Tiere an Board über Monate? Wenn alle Lebewesen, die es damals gegeben haben soll, auf Noah’s Arche angewiesen waren, um überleben zu können, muss dieses Schiff gewaltig gewesen sein. Man könnte endlos viele Fragen stellen, wie dieses gigantische Unterfangen funktioniert haben soll und wird permanent auf Widersprüche treffen, die mit Logik, der Physik und weiteren wissenschaftlichen Aspekten nicht erklärt werden können. Gleichzeitig stört sich aber Dr. Ashton an Gesteinsschichten, die nicht wissenschaftlich korrekt datiert werden können.

„Weitere Beweise für die Glaubwürdigkeit des Sintflutberichts scheinen in den piktographischen Symbolen einer alten chinesischen Schrift erhalten geblieben zu sein.“ (Seite 126)

Dr. Ashton traut sich tatsächlich hierbei von Beweisen zu reden. Er legt großen Wert darauf, dass Vorkommnisse, also primär jene Sintflut, zeitlich sehr nahe beieinander liegen müssen. Hierbei fällt auf, dass sich aus einer geringen Zahl überlebender Menschen, explosionsartig etliche imposante Kulturen entwickelt haben, welche sich sogar quasi blitzschnell über weite Teile der Welt verbreitet haben. Im Vergleich zum Erdzeitalter (ca. 4,3 Milliarden Jahre) und der damit verbundenen Evolution, war die Entwicklung der Menschheit aus einer Handvoll überlebender Bauern zu vielen hochentwickelten Metropolen weniger als ein Augenzwinkern. Da ist tatsächlich ein starker Glaube an eine höhere Macht dringend erforderlich.

„Forscher vom Hungary Central Research Institute für Physik und die Semmelweis University für Medizin berichten ebenfalls, dass das Wachstum von Krebs verlangsamt wird oder gar ganz aufhört durch Deuteriumoxid entleertes Wasser.“ (Seite 132)

Ob sich Dr. Ashton mit dieser Aussage vergaloppiert hat, kann ich nicht beurteilen. Er unterschlägt jedenfalls womöglich vorsätzlich, dass Deuteriumoxid (schweres Wasser) neben der möglicherweise positiven Wirkung auf Krebserkrankungen daneben grundsätzlich leicht toxisch ist und die Nebenwirkungen schlimmer sind als die mögliche Heilung von Krebs. Dennoch will er damit den Beweis für das angeblich hohe Lebensalter von vorsintflutlichen Königen und Herrschern ableiten, welche nach dem Alten Testament (Genesis) mehrere 100 Jahre alt geworden sein sollen. In anderen, nicht näher beschriebenen Überlieferungen sollen diese Könige sogar mehrere 1000 Jahre alt geworden sein. Das zwar nicht wissenschaftlich nachweisbare hohe Alter dieser etwa 8 Personen wiederum soll darauf zurückzuführen sein, dass zur damaligen Zeit schweres Wasser anstatt wie heutzutage leichtes Wasser überwiegend Bestandteil der Nahrungsaufnahme war. Und damals quoll jenes schwere Wasser tief aus der Erde empor, wenn man der Genesiserzählung glauben möchte. Verwunderlich erscheint dabei, wieso ausgerechnet und ausschließlich nur jene 8 Könige so alt geworden sein sollen und nicht die restliche Bevölkerung ebenfalls? Das scheint für Dr. Ashton auch nicht wichtig und schon gar nicht nützlich zu sein, denn er sucht damit verzweifelt nach einer Erklärung, dass die Menschen in dieser Zeit bessere Gene besessen haben sollen und will damit sogar den Nachweis erbringen, dass die DNA heute lebender Menschen überlebenswichtige Informationen verloren haben muss. Seine Thesen sind abenteuerlich und seine Beweisketten stützen sich auf fragilen Erzählungen, deren Wahrheitsgehalt nie nachgewiesen werden konnte.

„Nach modernen Messungen würde die Arche etwa 140 Meter lang, 23 Meter breit und 14 Meter hoch sein. Mir wurde berichtet, dass dies sehr realistische Maße für den Schiffsbau und die Stabilität auf dem Meer sind.“ (Seite 133)

Wer berichtete Dr. Ashton, dass diese Maße für den Schiffsbau für damalige Verhältnisse realistisch sein sollen? Das wäre eine wichtige Erkenntnis, allerdings müssen sich die Leser mit dieser vagen Aussage zufrieden geben. Recherchiert man jedoch nach, erscheint diese Aussage erneut abenteuerlich. Das bisher größte antike Schiffswrack, welches man vor der griechischen Insel Antikythera gefunden hatte, soll mehr als 2000 Jahre alt sein und beachtliche 50 Meter lang gewesen sein. Im Vergleich zu Noah’s Arche wäre es dennoch ein Winzling gewesen. Darüber hinaus darf man davon ausgehen, dass dieses Schiff von vielen Handwerkern und Konstrukteuren gebaut wurde, während Noah auf eine geringere und weniger qualifizierte Arbeiterschaft vertraut haben musste…

Übrigens wird gar nicht in Abrede gestellt, dass es keine Sintflut in der Antike oder noch früher gegeben haben könnte und die mögliche Entstehung des Schwarzen Meeres deutet sogar darauf hin. Die Naturkatastrophe, falls es sie gegeben haben sollte, muss gewaltig gewesen sein, aber hätte dennoch nicht ausgereicht, um global alles Leben auszulöschen. Außerdem hätte ein solches Ereignis schlimmstenfalls regionalen Einfluss auf die Evolution, wie man es auch beim Kontinent Australien beobachten kann.

Kapitel 9 von Dr. Ashton’s Pamphlet gegen die Evolution kann eigentlich vernachlässigt werden. Er wiederholt Aussagen aus vorherigen Kapiteln und schlussfolgert anhand von nicht existierenden Beweisen, dass die Erde deutlich jünger sein muss als es geologisch weitgehend wissenschaftlich anerkannt ist.

In Kapitel 10 hält er sich erneut mit radiometrischen Datierungsmethoden auf, welche nur dann als korrekt von ihm anerkannt werden, wenn sie in sein Konzept passen, aber falsch sein müssen, wenn sie nur ansatzweise die Evolution stützen. Gestein und Gesteinsschichten faszinieren ihn offensichtlich. Dr. Ashton fällt wieder ins alte Strategiemuster zurück, anhand von Ungenauigkeiten bei Messungen und Datierungen die Evolution in Frage zu stellen, anstatt seine eigene Theorie nachweisen zu wollen.

In Kapitel 11 widmet sich Dr. Ashton speziell der Urknalltheorie. Darüber darf man durchaus geteilter Meinung sein, denn es ist fürwahr ein abenteuerlicher Erklärungsversuch, wie das Universum entstanden sein soll. Es ist und bleibt eine Theorie und niemand stellt die kühne Behauptung auf, dass das Universum so entstanden sein muss. Demgegenüber gibt es ja zum Beispiel auch die Schöpfungsgeschichte, wo ein Gott in 7 Tagen die Welt erschaffen haben soll. Man könnte auch nüchtern attestieren, dass niemand wirklich weiß, wie das Universum entstanden ist, aber sich einige Leute den Kopf darüber zerbrechen und gerne eine Erklärung bieten möchten. Die Evolution selbst ist von der Urknalltheorie weit entfernt und sollte nicht kausal damit verbunden werden. Das allerdings versucht Dr. Ashton, um der Evolution einen möglichen Anfang zu entziehen.

In Kapitel 12 stellt Dr. Ashton einige Wissenschaftler vor, deren Forschungen und Experimente viele Thesen der Evolutionstheorie und wissenschaftliche Hypothesen in Frage stellen. Dennoch beweisen all diese Wissenschaftler im Gegenzug nicht die Richtigkeit der Schöpfungstheorie. Nicht ansatzweise liefern diese Wissenschaftler Nachweise über die Richtigkeit der Schöpfungsgeschichte. Nicht einmal erhöhen sie deren Wahrscheinlichkeit gegenüber der Evolution. Dr. Ashton folgt ausschließlich dem Prinzip, dass eine fehlende Beweisbarkeit auf der einen Seite den Beweis liefern würde, dass die andere Seite der Wahrheit entspricht. Das ist jedoch die Strategie, womit Verschwörungstheoretiker ihre Anhänger rekrutieren.

„Die klare Schlussfolgerung ist, dass symbolische Information oder Sprache eine Kategorie der Realität darstellt, die unabhängig von Materie oder Energie ist.“ (Seite 184)

Diese Behauptung ist meines Erachtens vollkommen falsch. Die Interpretation von Dr. Ashton ist es auf jeden Fall. Um hörbare Sprache erzeugen zu können, erfordert es Energie. Das dürfte wissenschaftlich unbestritten sein. Informationen sind die Deutungen von Gegebenheiten oder entwickelten Mustern. Und jede Informationsverarbeitung, ob im Gehirn oder maschinell erfordert ebenfalls Energie.

Bemerkenswert bis tollkühn sind Dr. Ashtons Thesen in Kapitel 13, wo er einen angeblichen Traum des babylonischen Herrschers Nebukadnezars als Basis für den vorbestimmten Lauf der Geschichte durch einen Gott beschreibt. Er verzichtet dabei vollkommen auf jegliche wissenschaftliche Analyseverfahren, welche zuvor noch so wichtig für die angebliche Widerlegung der Evolution waren. Seine historische Exkursion entfernt sich dabei von der Naturwissenschaft, welche plötzlich keine Rolle mehr zu spielen scheint.

Stimmen im Kopf von Jeanne d’Arc müssen inzwischen für die Existenz eines Gottes herhalten. Es gibt so manche Serienkiller und paranoide Gestalten, welche sich ebenfalls von angeblichen Stimmen im Kopf leiten ließen. War in deren Köpfen nun der Teufel am Werk? Das Niveau des Buches hat rapide nachgelassen. Was in menschlichen Gehirnen vor sich geht ist mindestens genauso unerklärlich wie die Entstehung der Welt und des Lebens. Es ist auch fast eine Gesetzmäßigkeit, dass irgendwelche Menschen sich dazu berufen fühlen Unerklärliches bzw. Unerforschtes erklären zu wollen. Daraus entwickeln sich Theorien.

„Dennoch liefert die Existenz einer übernatürlichen Intelligenz, eines Schöpfergottes, der unabhängig ist von Raum und Zeit, eine sinnvolle Erklärung für unsere Existenz.“ (Seite 209)

Dr. Ashton vernachlässigt jegliche Beweisführung über die Existenz dieser übernatürlichen Intelligenz und stellt es einfach als Faktum hin, weil er zu jenen Leuten gehört, die nach Erklärungen für eben jene Dinge suchen, die nicht bzw. noch nicht wissenschaftlich erklärbar sind und flüchtet sich in den Glauben an einen Gott. Millionen von Menschen glauben an einen oder gar mehrere Götter. Erklärungsnot macht erfinderisch. Wer selbst nicht genug Phantasie besitzt, findet in diversen Religionsgemeinschaften Antworten auf die eigenen Sehnsüchte, aber eben keine Antworten auf die ursprünglichen Fragen.

„Ich glaube daran, dass wir Menschen in dem „Bilde“ dieses super intelligenten Schöpfergottes gemacht wurden.“ (Seite 216)

Mit dieser dogmatischen Aussage im letzten Abschnitt seines Buches bekennt sich Dr. Ashton als gläubiger Mensch. Das ist völlig legitim. Weniger nobel hingegen ist sein Vorgehen in diesem Buch, wie er andere Erklärungsversuche für das Leben, speziell die wissenschaftlich weitgehend anerkannte Evolution regelrecht bestreitet. Fundierte Gegenbeweise könnte er dabei nicht liefern. Stattdessen basiert sein komplettes Werk auf mehr oder weniger plausibel klingenden Schlussfolgerungen basierend auf hypothetischen Aussagen.

Im Anhang (Seite 218) datiert Dr. Ashton die Schöpfung, also somit die Entstehung der Welt auf etwa das Jahr 3959 vor Christus. Das ist eine ambitionierte Aussage, denn nicht einmal der genaue Geburts- bzw. Todestag von Jesus Christus kann eindeutig datiert werden. Gleichzeitig an Datierungen im Bereich von Milliarden von Jahren Kritik zu üben, erfordert schon ein hohes Maß an Arroganz. Und selbst wenn die Evolution 2 Milliarden Jahre später begonnen hätte und die Datierungsfehler so vehement wären, würde man noch lange nicht bei etwa 4000 Jahren v. Chr. ankommen. Dinosaurier hätte es dieser Theorie zufolge gar nicht gegeben und die Fossilen wurden zur Verwirrung von Geologen und Paläontologen von jenem Schöpfergott in den Gesteinsschichten deponiert. Demnach müsste auch etwa um 4000 v.Chr. die Artenvielfalt auf dem Maximum gewesen sein und seitdem sind Lebewesen nur noch ausgestorben. Das Mammut existierte demnach nie und es gab auch keine Neandertaler, Säbelzahnkatzen und viele andere Lebewesen, von denen es faktische Nachweise gibt.

Das Pamphlet des Dr. Ashton kann recht schnell als krude Verschwörungstheorie entlarvt werden. Er kann nicht einen einzigen Beweis für seine Theorie für die Existenz eines sogenannten Schöpfergottes liefern. Deswegen besitzt die Evolution und die darauf aufbauende Evolutionstheorie mindestens die gleiche Daseinsberechtigung wie jene utopische Schöpfungsgeschichte, welche weit größere Widersprüche erkennen lässt.